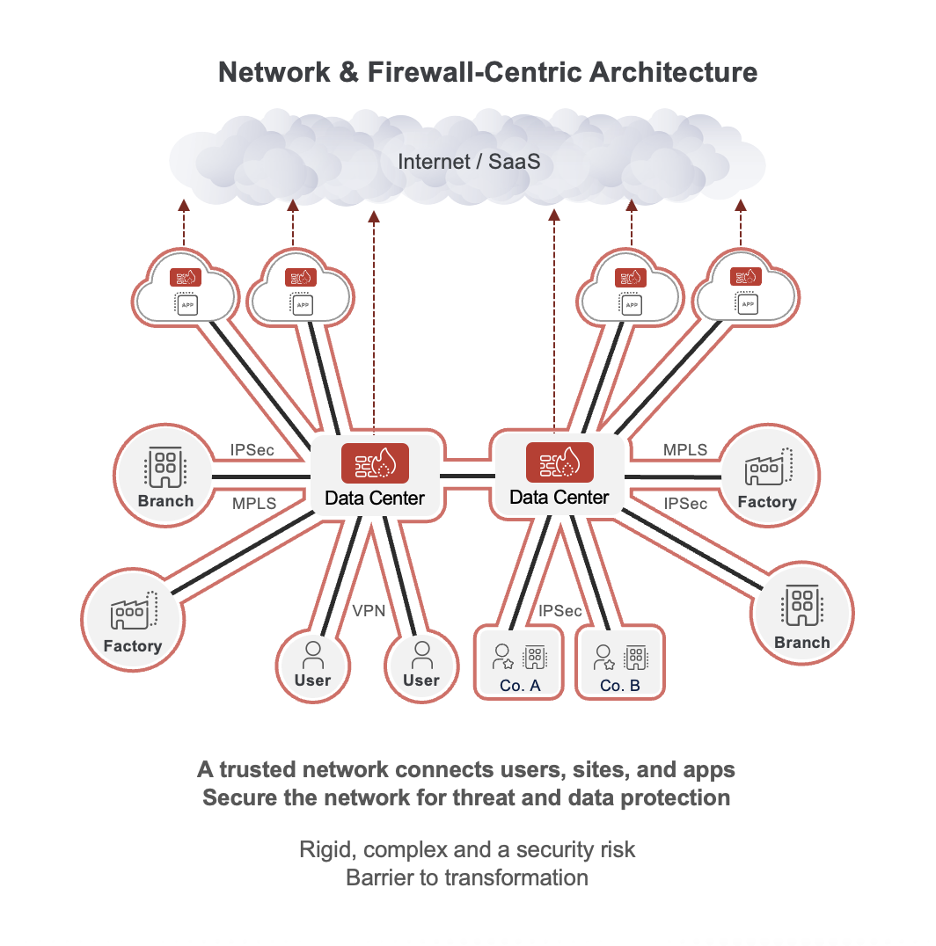

零信任留下过去基于周界、以网络为中心、防火墙和VPN架构的缺陷

降低网络风险对当今组织来说日益重要因单网络破解财政致命改善网络安全对无数利害相关方来说也是灾难性的董事会级关注并吸引更多注意力管理机构环球.结果,各地组织向安全技术注入了大量时间和金钱,这些技术本应保护他们不受网络犯罪恶意目的的伤害。具体地说,为增强安全而部署的转接工具是防火墙和VPNs

尽管如此,违章行为继续以惊人速度逐年发生(并增加数目)新闻头条特别引人注意的违规事件持续提醒不适当减轻风险可能是灾难性的,安全标准工具不足。安全故障maersk并原生管道强健突出显示出出错

缩放器

越多组织成为风险易变现实的牺牲品后, 便产生一个显而易见的问题:为什么防火墙和VPNs没有阻止更多组织被破解?

外围架构缺陷

防火墙VPNs设计用户应用数据寄存远程作业例外那时云尚未实现而在世纪的这个时代, 他们的主要焦点是 建立安全周界 网络即使是拥有大规模中标网络的组织连接分支网站等多个地点,实现威胁防护和数据保护的标准方法仍然不可避免地涉及整个网络安全建筑学方法多取名称,包括周界名、城堡和山地名、网络中心名和更多名

缩放器

换句话说 防火墙 VPNs 和架构 预设云远程工作永久改变事物用户、应用软件和数据都大规模离开大楼 网络周界有效反转当组织经历数字变换时 试图坚持传统安全方式时 产生各种挑战这些问题包括复杂性提高、行政重担和成本提高以及生产率下降-在本博客后增加风险中对我们专题的至关紧要

防火墙和VPNs如何增加风险

有四种关键方法 遗留工具如防火墙VPNs 会增加失序风险 及其众多有害副作用软件或虚拟件作用微乎其微

- 扩展攻击面部署工具如防火墙和VPNs应保护不断扩大的网络,因为它扩展至更多地点、云层、用户和装置工具上公共IP地址可见网络用户通过网络访问并完成作业, 也意味着网络罪犯可以发现网络切入点并锁定目标更多工具部署后,攻击面持续扩展,问题恶化

- 允许妥协组织需要检查所有交通并强制执行实时安全策略才能停止妥协关于95%今日流量加密 检验流量需要广度计算电量应用程序静态容量处理固定流量交通,并按组织增长之需对加密流量进行检查表示威胁可以通过加密交通和折中组织穿透防御

- 允许横向威胁运动防火墙VPNs主要组成Castle-Oat安全模型中的“moat”。中心的重点是建立网络外围线,如上所述。依赖此策略 表示威胁行为方进入Castle 即网络时 没有什么保护攻击者可横向跨网从a应用到a应用并造成大规模破坏

- 无法停止数据损耗网络罪犯收集网络连接资源获取敏感信息后 便窃取通常通过加密上网实现,如上所解释,遗留工具为检验安全而争先恐后类似地,现代数据泄漏路径,如分享SaaS应用像Box等功能,无法用设计工具保护saaS应用不存在的时代

缩放器

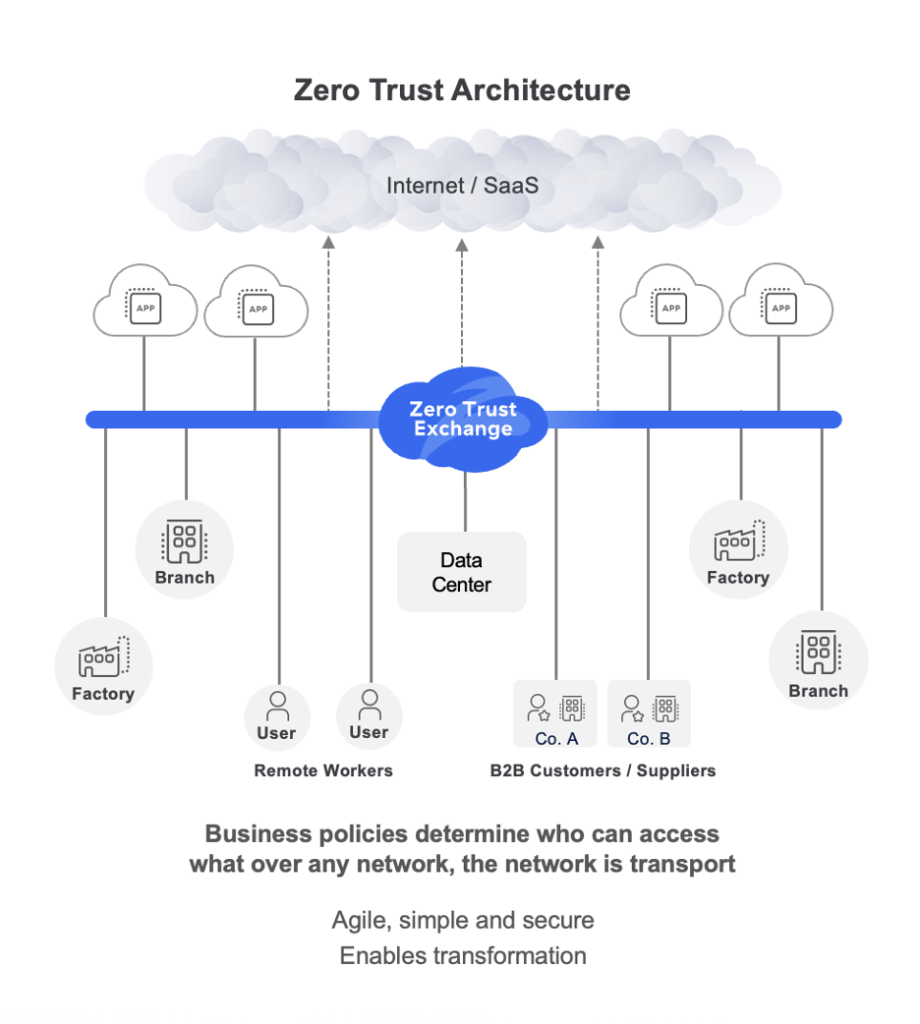

为何零信任罐头停止组织被违反

零信任解决上述问题现代架构对安全采取固有不同方法,因为云远程工作永久改变事物,如前所述。换句话说,零信任会留下过去基于周界、以网络为中心、防火墙和VPN架构的缺陷内联全球安全云作为智能交换机提供零信任连通性(加上多功能性),组织可以:

- 最小化攻击面隐藏零信任云应用,消除安全工具并存公共IP地址,防止内向连接

- 停止折中 :利用高性能云大规模检查所有交通量,包括加密交通量,并实时执行政策停止威胁

- 预防横向运动:连接用户、装置和工作量直接应用

- 块数据损耗 :防止恶意数据泄漏和意外数据丢失所有数据泄漏路径,包括加密流量、云应用和端点

除减少风险外,零信任架构解决问题复杂度,成本计算,生产率和更多

缩放器

L级丰收零信任-加入即将到来的Webinar起始于此:零信任简介....