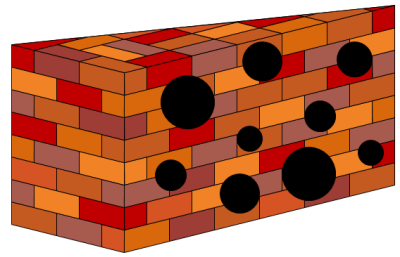

防火墙可以是难以管理。很多时候,规则缺乏粒度由于缺乏对应用流量的了解,或试图跟上业务的速度。防火墙得到越来越多的规则添加到他们的政策,成为“瑞士奶酪”的地步。因为有可以帮助您获得您的防火墙策略的控制方法和工具,不要放弃希望。

防火墙只是实现组织的安全策略。这是毫无意义的实施防火墙没有定义被允许或拒绝流量类型强有力的政策。好的防火墙的设计策略指定用于实现最小权限的规则需要允许应用程序的功能。这一政策的设计必须具有的能力和防火墙的弱点,并考虑应用。典型的防火墙策略是基于两种策略之一。他们要么允许任何服务,除非它被明确拒绝,或者他们否认所有的服务,除非明确允许。后者是首选的行业最佳实践故障安全的立场。然而,在安全评估,我们仍然发现防火墙策略,其中的第一条规则是“允许IP的任何任何”。

要配置一个状态防火墙与安全性最高的政策。这意味着配置具有在连接方向,源和目的地的IP地址和应用程序端口数量方面极端粒度规则。通常,因为这个信息可能不能提供给安全管理员要进入的防火墙策略,这是困难的。应用程序所有者可能不知道IP地址和端口号对他们的应用程序的完整列表和物理/虚拟服务器之间的数据流。因此,没有细节,以提供给防火墙管理员,以促进这一精细的防火墙策略

这是一个常见的问题,防火墙规则被添加,但没有解除这些规则。防火墙策略有点像蟑螂屋“规则检查,但他们查不出来随着时间的推移防火墙策略继续增长,直到它们太大而不能有效地管理,如果您没有记录为什么添加防火墙规则,如果你的组织有翻转的经验。人员当时没有人在你的组织可以解释什么是防火墙策略。

我们发现,许多企业对安全团队如何操作没有成文的政策和程序。大多数的防火墙策略管理的程序都是安全团队之间的部落知识。这种类型的模糊政策可以随时间变化而受到的口语规则每一个人的解释。一个人的行为可能基于他们是如何训练的。加班使用可以改变和扭曲,以便安全团队不工作始终,或根据需要的程序。

一些组织进行更改防火墙的一般过程。该过程通过谁需要一个防火墙修改使得在服务票据的条目在公司内部有人开始。有时存在附加到描述该防火墙规则/对象请求/变更票的形式。该请求有时会包含一个附加的文件,如果有很多规则的修改请求。否则,该请求简单询问的src / dest /端口和源/目标IP地址通过防火墙被允许。如果此策略没有记录,则组织应该定义,这个过程可以改善方面,这处理和看待。

对于有许多人对许多防火墙进行更改的组织,防火墙策略标准的另一个重要组成部分是公共对象和规则创建的概念。创建或修改防火墙策略的每个人都应该遵循用于对象/规则命名/编号的通用方法。如果每个安全工程师都有自己的命名约定和他们喜欢的创建策略的方式,那么很容易预见可能出现的问题。当人们通常遵守规则的命名和注释时,就会给组织带来好处。无论如何,您的组织都需要对这些策略进行文档化,并且进行防火墙和ACL更改的所有组都必须遵守命名约定。

时,由于做生意的速度,人在公司所驾驶的防火墙策略请求出现的问题和变更必须立即作出。另一个类似的问题是当有的TCP / UDP端口的非常大的数目或者被所述请求中列出的大量源/目的地IP地址。如果安全团队的问题,这些粗糙的防火墙策略的要求,并停止对教育的防火墙策略粒度的请求,那么他们可以帮助请求者争取更安全的政策变化。安全工程团队应该能够推动政策粒度回,以帮助确保整个公司的安全性。安全工程师应该能够在被请求防火墙改变,是“过于宽松”拒绝要求。还应该有政策,允许安全工程捍卫他们决定回推不合理“的请求”。

当安全工程师抵制过度许可的防火墙策略添加时,IT领导应该支持他们。毕竟,安全工程师只是试图帮助组织更加安全。如果安全工程师不被支持并且经常被否决,那么安全工程师将停止试图使系统更安全。如果这些优秀的安全从业者没有得到管理支持,那么他们将停止推搡,并“按原样”接受防火墙更改请求。这种文化将允许过分宽松的防火墙规则,从而危及安全性。在某些情况下,要回过头来纠正防火墙配置中出现的许多过于宽松的策略,将需要付出很大的努力。

这个防火墙配置策略的书面建议之一是,它可以描述一个“政策谱”的想法。这是想法,决定谨慎或乐观的请求与该请求表示对您的企业的风险做。对于防火墙规则/对象除了政策有效,就必须解决其粒度的一致性的问题。例如,如果连接是从一个完全不可信的网络到一个非常可信的网络,则目标将需要明确定义和规则应该允许特定主机之间只有特定的TCP / UDP端口号。如果连接是从一个可信管理系统将另一个管理系统则策略可以较少的颗粒,以使管理更加容易。防火墙策略应当记录的网络环境中,这些不同的区域,并给予例子是什么构成了良好的防火墙规则,什么不好的规则如下。一旦这个防火墙管理政策进行了说明会有提高防火墙策略粒度,规则的改变可以加速,配置将作出要求各组之间的安全工程师进行防火墙策略的改变是一致的。

最终,防火墙策略成为这样一个烂摊子,该组织各上调开展努力的旧规则和对象是过于宽松的清理。企业需要的应删除旧的规则清理的方法。做到这一点的方法之一是看规则命中计数和禁用规则,如果它没有被打在一个星期。如果没有人抱怨一个星期,然后删除的规则和对象。它可以创建一个例外自动到期规则,然后等待一个星期,并删除该规则。这会花费大量时间来执行到位所有防火墙的一个完整的政策审查。有一个问题这种方法是,一些防火墙日志的不回去远远不够,以确定是否规则有任何命中。规则清理是耗费时间并且经常进行“随着时间的许可证”。由于安全工程团队通常没有时间讨论这个则是从来没有进行这项工作。由于很难在所有的工程师都放弃了任务的防火墙,删除任何规则和不执行这项重要任务。

在当防火墙从字面上变成了“瑞士奶酪”极端情况下,然后一个剧烈的选择是翻转的政策。该组织可能认为该防火墙基本上已经退化到了“允许所有”政策,因为所有的政策在今天的规则。那么该组织就可以开始添加拒绝规则的策略中进一步弥补了必须保护那些东西。规则可以添加的政策,即对关键设备块连接,以防止任何人与他们沟通的上涨。因此,短期的快速部署,方法是将一些规则添加到拒绝不应该传达给资源特定的访问的策略。但是,如果许多这些块的规则添加那么它真的会混淆在未来谁是真正符合规则的清理任务的任何安全工程师。

一些组织可能会寻求自动化工具来帮助他们维护自己的acl和防火墙策略。现在市场上有许多防火墙操作和管理产品。这些产品可以帮助审计和验证当前的规则基础,并提供改进建议,或将其与最佳实践或遵从指南进行比较。这些工具可以执行防火墙的修订控制、变更控制和变更管理功能。这些工具可以帮助您重新排序规则库中的条目,提高规则的粒度,并找到未使用的、矛盾的或重叠的规则。一些工具甚至可以执行“如果”场景,并对防火墙行为建模,或者通过策略跟踪数据包。一些工具还与故障票系统、其他SIM/SIEM产品、漏洞扫描工具、通知和警报方法绑定

一年前,罗布·史密瑟斯写了一篇题为“至尊防火墙改造,他介绍了五种防火墙管理工具。自从写了那篇文章之后,防火墙管理市场似乎已经被许多提供产品帮助你控制你的防火墙策略的公司所占据。一年前Neil Roiter也写了一篇文章防火墙审计该做什么和不该做什么“这对如何选择防火墙审计产品的一些好的建议。

以下是我所知道的防火墙操作和管理产品列表。请告诉我你是否知道并愿意推荐其他的。

Skybox安全——防火墙保障、网络保障、风险控制Tufin - SecureTrack和SecureChange工作流AlgoSec - 防火墙分析仪(AFA),FireFlowNetCitadel - 防火墙生成4红印章系统 - 网络顾问和漏洞顾问安全通道,费雷蒙雅典娜安全 - FirePAC,防火墙平地机,防火墙浏览器思科 - 思科安全管理器(CSM)V4.1瞻博网络 - 网络与安全管理(NSM)ManageEngine——FWanalyzer网络运营 - 网络ACL

如果您的组织没有防火墙管理产品的预算,那么您可以使用规程和流程来解决同样的问题。您的防火墙管理员应该有能力驳回添加规则的不合理请求。如果要求使用新防火墙规则的组织无法详细记录他们的应用程序是如何工作的,那么在了解更多细节之前,不应该将规则添加到防火墙中。防火墙管理员可以使用其他方法通过简单的文档实践或团队Wiki页面记录他们对策略的更改。可以使用故障票务系统或工作流自动化工具来记录谁请求防火墙策略更改以及请求背后的技术背景。为防火墙规则创建审计跟踪并不需要花费很多成本或花费很多时间。

防火墙是一样,需要人员,流程和技术的健康混合其他任何IT项目。经常组织提上技术过分强调,而忘记了支持该技术与被下面的普遍接受和遵循的程序高训练有素,纪律人员。许多组织部署了防火墙,并认为他们没有做任何维护安全。然而,为了有效地保护到主动管理防火墙必须采取有条不紊的方法在联网环境中,因此不会变成瑞士奶酪。

斯科特