我与刚开始使用标识项目的客户进行的交互越多,我就越意识到需要对EAP类型之间的差异进行简单的解释和比较。

例如,我从客户那里得到的一般意见是,EAP- tls是使用的最安全的EAP类型,因为它是基于X.509证书的。好吧,我可以接受这个观点;但是您是否意识到EAP-TLS也可以用作PEAP或EAP-FAST的内部方法?不,不是简化版,但是可以单独使用的相同EAP-TLS协议也可以在PEAP或EAP-FAST隧道中使用。

因此,在本文中,我将研究主要的(最常见的)EAP类型及其使用。

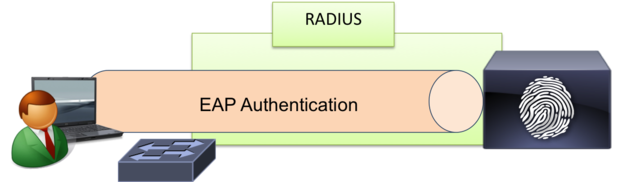

EAP是一个身份验证框架,它定义身份凭证的传输和使用。EAP封装了客户端发送的用户名、密码、证书、令牌、otp等用于身份验证。实际上,您知道802.1X实际上“只是”定义了局域网上的EAP吗?

有许多不同的EAP类型,每一种都有其优缺点。

亚伦Woland

亚伦Woland

图1 -本机EAP类型

- EAP-MD5:使用“消息摘要算法”在散列中隐藏凭据。该散列被发送到服务器,并与本地散列进行比较,以查看凭据是否准确。但是,EAP-MD5没有相互身份验证机制。这意味着服务器正在验证客户端,但客户端不验证服务器(即服务器)。:不检查是否应该信任服务器)。EAP-MD5在IP电话上很常见,一些交换机也可能使用EAP-MD5发送MAC身份验证绕过(MAB)请求。

- EAP-TLS:使用TLS(传输层安全性)提供安全身份事务的EAP类型。这非常类似于SSL,以及在浏览器和安全网站之间形成加密的方式。EAP-TLS的优点是它是一个开放的IETF标准,被认为是“普遍支持的”。EAP-TLS uses X.509 certificates and provides the ability to support mutual authentication, where the client must trust the server’s certificate, and vice-versa. It is considered among the most secure EAP Types, since password capture is not an option; the endpoint must still have the private-key. Note: EAP-TLS is quickly becoming the EAP type of choice when supporting BYOD in the Enterprise.

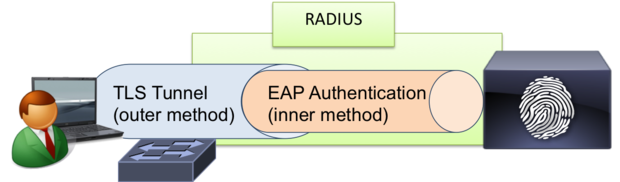

隧道EAP类型

上述EAP类型立即传输它们的凭证。接下来的两种EAP类型首先形成加密的隧道,然后在隧道内传输凭据。

亚伦Woland

亚伦Woland

图2 -隧道化的EAP类型

- PEAP:EAP的保护。这种EAP隧道式方法最初由微软公司提出,目前已迅速成为世界上最流行、部署最广泛的EAP方法。PEAP将使用x在客户机和服务器之间形成一个可能加密的TLS隧道。就像在web浏览器和安全网站之间建立SSL隧道一样,在服务器上建立509证书。隧道形成后,PEAP将使用另一种EAP类型作为“内部方法”——在外部隧道内使用EAP对客户端进行身份验证。

- EAP-MSCHAPv2:使用这个内部方法,客户机的凭据将在MSCHAPv2会话中加密发送到服务器。这是最常见的内部方法,因为它允许简单地将用户名和密码,甚至计算机名和计算机密码传输到RADIUS服务器,后者将验证这些用户名和密码到Active Directory。

- EAP-GTC:通用令牌卡(GTC)。这个内部方法是由Cisco创建的,作为MSCHAPv2的替代品,MSCHAPv2允许对几乎任何身份存储进行通用身份验证,包括一次性密码(OTP)令牌服务器、LDAP、Novell E-Directory等。

- EAP-TLS:虽然很少使用,也不广为人知,但PEAP能够使用EAP-TLS作为内部方法。

EAP-FAST:通过安全隧道(FAST)进行灵活的身份验证与PEAP非常相似。FAST是由思科系统创建的,作为PEAP的替代品,它允许更快的重新认证和支持更快的无线漫游。就像PEAP一样,FAST形成了一个TLS外隧道,然后在该TLS隧道中传输客户端凭据。FAST与PEAP的不同之处在于能够使用受保护的访问凭据(PACs)。PAC可以被看作是安全的“cookie”,存储在主机本地作为成功身份验证的“证明”。

- EAP-MSCHAPv2:使用这个内部方法,客户机的凭据将在MSCHAPv2会话中加密发送到服务器。这是最常见的内部方法,因为它允许简单地将用户名和密码,甚至计算机名和计算机密码传输到RADIUS服务器,后者将验证它们到Active Directory。

- EAP-GTC:通用令牌卡(GTC)。这个内部方法是由Cisco创建的,作为MSCHAPv2的替代品,MSCHAPv2允许对几乎任何身份存储进行通用身份验证,包括一次性密码(OTP)令牌服务器、LDAP、Novell E-Directory等。

- EAP-TLS:EAP-FAST能够使用EAP-TLS作为内部方法。这在eap链接中非常流行。

EAP链接与EAP- fastv2:为了增强EAP-FAST,区分了用户PAC和机器PAC。在成功的机器身份验证之后,ISE将向客户端发送一个机器PAC。然后,在处理用户身份验证时,ISE将请求机器pac证明机器也已成功身份验证。这是在802.1X历史上首次在单个EAP事务中对多个凭证进行身份验证,这被称为“EAP链接”。IETF正在基于EAP- fastv2创建一个新的开放标准,在我撰写这篇博客文章时,它被称为“EAP- teap”(隧道式EAP),它最终将得到所有主要供应商的支持。