我敢肯定,思科会爱是唯一的网络设备,它的客户有,而且说实话,有很多公司里,这是真的。然而,这仅仅是不是公司的100%的现实,部署思科ISE或ACS。

有一个特别的项目,我问经常是MAC地址认证旁路(MAB)。这是连接到网络与支持802.1X的非认证设备(没有在其上运行的802.1X请求者的设备)的过程。由于没有请求者回答从所述认证者(开关,无线控制器等)的EAP身份请求认证者将生成用于使用所述终端的MAC地址作为访问请求消息的用户名/密码的端点的认证请求。

背景上MAB

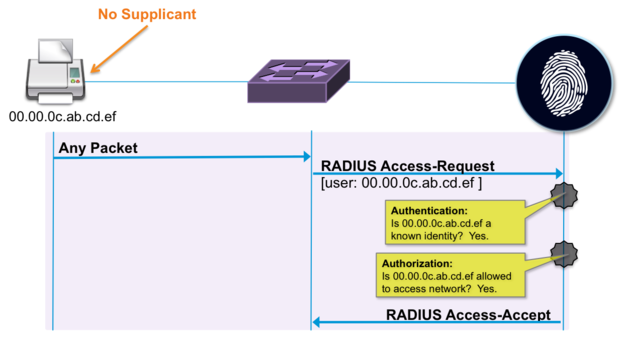

看看图1。这个图形显示打印机瓦特/被连接到具有在其端口支持802.1X和发送认证请求到RADIUS服务器的开关的00.00.0c.ab.cd.ef MAC地址。

亚伦Woland

亚伦Woland

图-1:MAB实施例

在图1中,打印机没有一个请求者,因此无法参与802.1X身份交换。因此交换机发送一个RADIUS接入请求到RADIUS服务器,其确定所述设备被允许在网络上。假设它被允许在网络上,该服务器发送一个RADIUS接入接受消息发送到所述开关,允许打印机网络上的参与。

需要注意的是,虽然802.1X是一个标准,MAB是不是很重要。MAB是什么,每个供应商可以实现不同,如果他们选择这样做,只要你将与RADIUS标准的RADIUS通信的要求。

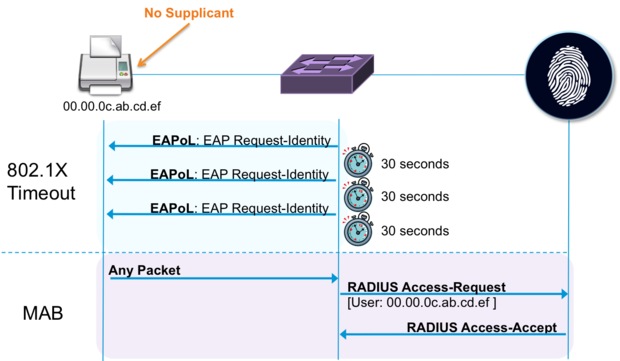

开关(认证)如何知道当插入它的端点没有一个请求者?继802.1X标准,方法是仅仅是因为超时。认证器是指通过默认发送EAP通过LAN身份请求帧每30秒。后3个超时(默认情况下持续90秒),它假定端点必须没有请求者。如同大多数Cisco交换机功能,定时器是可调的。图2示出了超时发生三次MAB开始之前。

亚伦Woland

亚伦Woland

图-2:802.1X超时

请记住,人与生物圈计划本质上是不是安全的技术。当实现MAB你被允许特定MAC地址来访问无需验证绕过802.1X的更强的安全性。当使用MAB,始终遵循防御纵深的方法。这意味着设备已被授权从MAB请求使用该网络应被授权访问网络和服务设备需要说话而已。

换句话说:不提供完全访问权限已经MAB'd设备,而不是与较为有限授权为他们提供。由于MAB是一个标准的RADIUS身份验证和授权决定正在从认证服务器(ISE)发送,真的是可发送到认证授权的结果类型没有限制。

示例如下:

- 可下载的ACL(DACL中)

- 动态VLAN分配(dVLAN)

- URL重定向

- 安全性组标签(SGT)

- 智能港宏

- 还有很多

请记住,如果一个端点没有一个请求者,这是从来没有建议改变其VLAN。当改变分配到端点的VLAN,端点必须知道(不知)更新其IP地址。最好的解决办法是不使用VLAN开放网络上的变化,因为没有在客户端上检测到VLAN变化和触发DHCP续约。当网络使用802.1X,对端点做VLAN变化检测请求者(是网关到达等)触发DHCP续约。

如果您仍然选择变更开放式网络的VLAN,那么你只有几个选择(没有被认为是最佳实践)。您可以在DHCP租约时间设置为非常低,所以会经常更新地址。也有对门户网站,将做VLAN变化检测代替请求者的使用ActiveX或Java小程序的选项。

思科和非思科MAB

正如前面提到的:有一个人与生物圈没有标准。不同的厂商会以不同的方式实现人与生物圈计划,使用不同的半径值。还有是用来确定正在发送的验证请求的类型的关键RADIUS属性:服务类型。对于服务类型与思科的网络接入设备的一些共同的价值观在这里列出:

- 服务类型=裱(信号的802.1X认证)

- 服务类型=登录(信号的WebAuth)

- 服务类型=呼叫检查(信号MAB)

由于MAB不是一个标准,有些厂商会发送一个RADIUS服务型“登录”人与生物圈计划的,有些人会发送一个RADIUS服务型的“陷害”。那么,为什么会使用思科服务型“呼叫检查”如果没有其他厂商做的?为什么思科执行MAB不同于其他人?快速回答:安全。

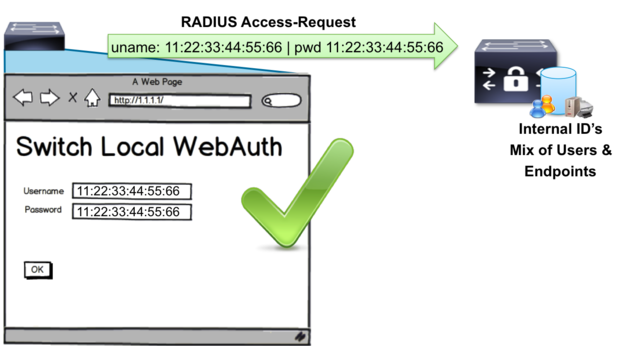

很多年前,思科发布了思科ISE或Cisco ACS 5.x的服务器之前,出现了人与生物圈计划可能的安全漏洞。这安全漏洞仍然是可能与其他解决方案和其他网络设备。问题是/是一个MAC地址认证旁路请求和本地Web认证请求缺乏区分的。这两个请求将来自具有相同的服务类型和相同格式的网络设备。有来自端点的ID(MAC-地址)的用户ID的无数据库分离。作为显示在图-3,恶意用户可以输入MAC地址为Web认证的用户名和密码字段,或者甚至到终端方,并获得对网络的访问。

亚伦Woland

亚伦Woland

图-3:无呼叫检查安全问题

在努力缩小这个安全漏洞,使MAB一点更安全,思科改变了它MAB的方式。关键的区别是这里列出:

- 对于身份验证请求人与生物圈(默认)进行加工,服务类型必须是呼叫检查

- RADIUS服务器(ACS&ISE)维护单独的端点数据库

- 主叫站ID是将被比较的端点数据库中的值,忽略了MAB请求的用户名和密码字段

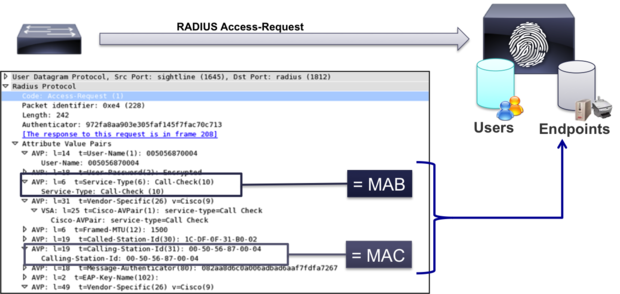

图-4示出了符合思科MAB的概念。数据包捕获列在左侧突出重要的领域。

亚伦Woland

亚伦Woland

图4:思科MAB

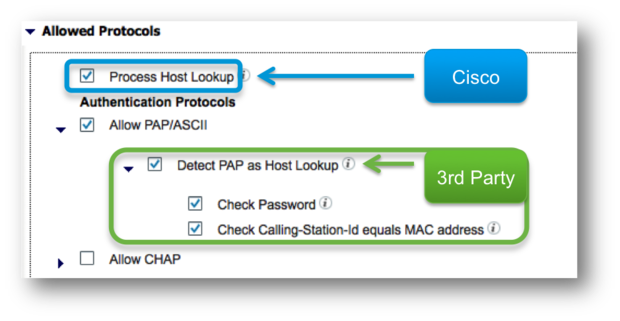

所有支持思科的网络访问设备将使用一个服务型“呼叫确认”人与生物圈请求。他们也将保证呼叫站ID填充了终端的MAC地址。最后,思科ISE使用允许的协议的结构的另一种方法,以允许或拒绝访问到用于请求MAB端点数据库,如图-5看到内的简单的检查框。

亚伦Woland

亚伦Woland

图-5:允许非思科MAB

配置思科ISE对第三方MAB

虽然思科ISE允许接受非思科MAB的,它不是通常你应该还是想对所有传入的请求做,只有在绝对必要的。我建议你通过非Cisco交换机采用不同的策略集分开了这一点。我通常通过对于那些非Cisco所有NADS创建网络设备组(NDG),如在图1-6看到的做到这一点。

亚伦Woland

亚伦Woland

图1-6:NDG对非思科

一旦你有你NDG的设置和添加到这些NDG的非思科NADS;然后就可以建立新的策略集。图-7显示了策略集,而该策略集,它被翻译为匹配规则:“如果NDG开始,与第三方然后使用第三方策略集”。

亚伦Woland

亚伦Woland

图-7:第三方策略集

每个网络设备可具有与用户名发送/密码和甚至在主叫站-id字段与端点的MAC地址填充不同的能力。在我个人的测试中,我发现以下情况:

- 瞻博网络EX交换机:将这两个呼叫站ID和密码选项进行检查。

- HP(H3C)开关:取消选中呼叫站ID。假密码选项选中。

- 罗杰康开关:取消选中呼叫站ID。假密码选项选中。

- AVAYA(北电)开关:取消勾选呼叫站ID和密码选项。

- 阿尔卡特交换机:取消勾选呼叫站ID和密码选项。

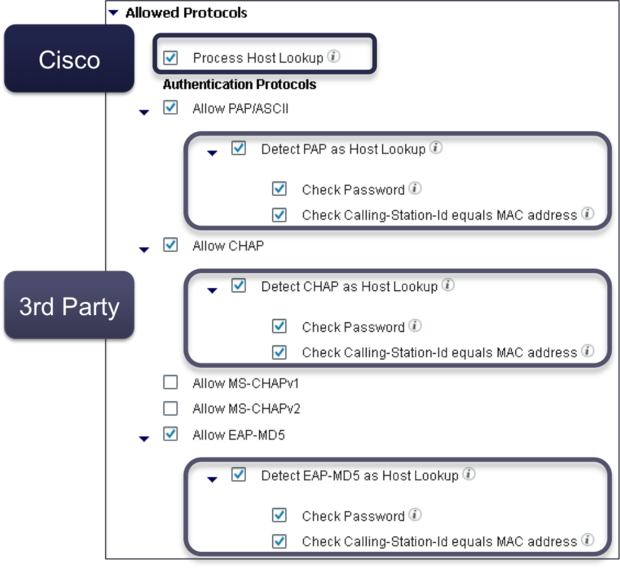

接下来,您将需要有配置为您正在使用的第三方产品的“允许的协议”集。您可能需要创建一个每个供应商,这将是配置选项的最明确的和安全的方式。图8显示了一个例子第三方允许的协议集,将瞻博EX交换机工作(在我的测试

亚伦Woland

亚伦Woland

图8:实施例允许的协议集

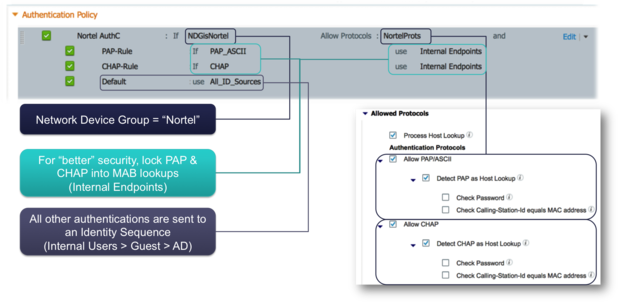

一旦你创建了所有“允许的协议”指您需要,您将创建为每个认证规则(一个或多个)。图9所示,将工作两个北电和阿尔卡特交换机,根据我的测试认证规则。

亚伦Woland

亚伦Woland

图9:北电阿尔卡特AuthC规则

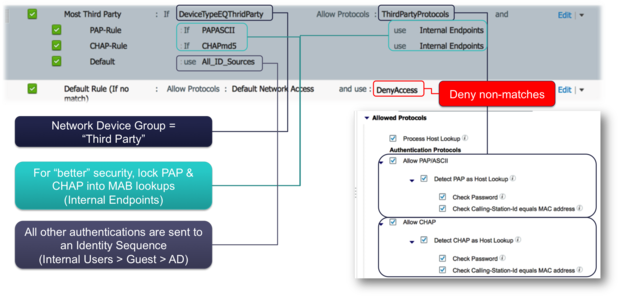

图10所示,将瞻博EX工作的认证规则开关,根据我的测试结果。它还包括在第三方策略集否认是所有不匹配的流量底部的新的默认规则。

亚伦Woland

亚伦Woland

图10:瞻博网络EX交换机AuthC规则

好了,大约覆盖与第三方设备MAB。我希望你发现这个博客帖子有用!与往常一样,我期待着阅读和回复您的任何意见。

下次再见。