鉴于销售点(POS)在新闻攻击最近我敢肯定,你们中许多人都在思考,或作用于,架构更好的防范。最近,我与一个团队合作在思科进行如何正确地从进攻防守点的销售网络,同样的分析。我们所使用的攻击方案,近期违规,blackpos和其他POS恶意软件攻击后进行建模。简而言之,我们分析销售环境的角度范围内的威胁和架构的思科安全解决方案将提供最低的中断给POS环境的影响最大。我们把一些原则,以确保我们结束了最佳的解决方案:

- 快速和易于部署是一个高优先级

- 专注于防范利用定制的恶意软件有针对性的攻击,窃取凭据或0天方法

- 确保覆盖整个生命周期的攻击;的前,中,后阶段的攻击

这些设计目标,使我们可以使用单机或一起根据您的环境,预算和风险状况的系统的三个思科安全解决方案。这三个安全解决方案,最大限度地满足上述设计目标是:

- 思科网络威胁防御(CTD)

- 思科高级恶意软件防护(AMP)的网络和端点

- 思科下一代防火墙(ASA火力服务)

这三种解决方案覆盖了全攻连续:之前,期间和之后。下面是每个相位的描述:

让我们考虑一下进攻连续的三个阶段:前,中和后安全事件(例如,侵入)。

- BEFORE:我们做什么做好准备。这通常是有关发现的节点我们的网络上,利用技术实施我们的书面政策,终于免受攻击强化我们的网络,我们可以最好的。

- 其间:我们做什么,而我们实际上是在受到攻击。攻击检测,可能阻塞和防守也发生在这里。

- 后:我们怎么做,如果我们不能成功地阻止入侵。想想一天零,APT和针对性攻击。这个关键阶段通常是基于战略承认(我们已经受到威胁),范围(确定发生了什么影响),遏制(的入侵者)和整治(去除攻击者,切除他们的妥协,我们的防御的改善)。

什么这三个阶段是链接上下文和能见度。

前阶段

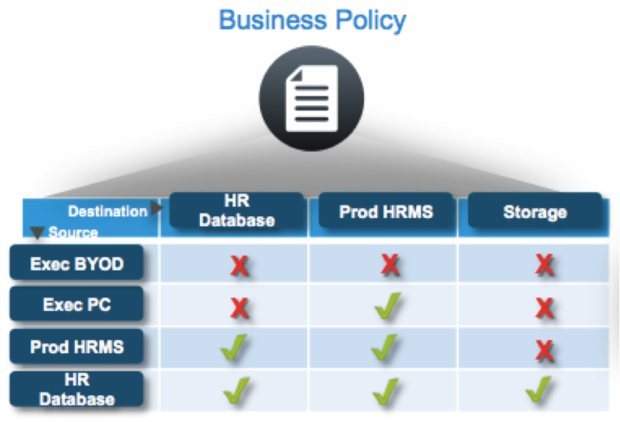

这个阶段大约硬化及使用技术执行书面政策。你可以在这个阶段,以保护销售点部署最具影响力的技术当然是网络分段。而我们使用的主要工具是一样的ASA火力服务平台下一代防火墙。该产品确实比其他细分这么多的东西,但对于分割以下是主要特点。状态防火墙,安全组防火墙,站点到站点和客户端VPN。公知的这些的至少是安全组防火墙;TrustSec的一部分。TrustSec的就像是软件定义分割。TrustSec的让你定义有意义的业务术语分割政策,我敢在“英语”之称。它还使用内容相关数据来将变量分配给数据的网络设备/主机发送到网络中。 Context like user group, device type, device security posture, location, certificates, etc. The policy is derived from a tag-based matrix like show in the graphic below. For example, Exec BYOD tag cannot talk to a Prod HRMS tag. However an Exec PC tag can talk to a Prod HRMS tag. This contextual based dynamic segmentation provides a way to truly use technology to enforce a written business policy.

在第一阶段

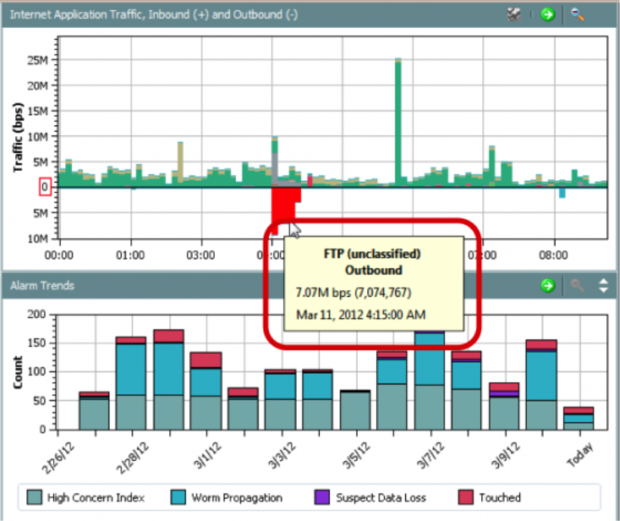

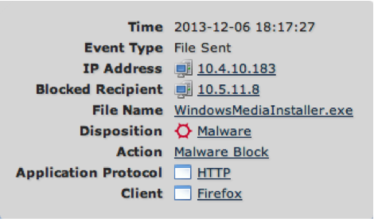

期间阶段利用所有三种解决方案:CTD,AMP和NGIPS。此外,这些解决方案可同时或单独使用。在这个阶段CTD提供了强大了所谓的“可疑数据丢失”盒子功能。此功能使用的区域,以确定是否异常量或数据的类型离开您的组织的不规则的方式。所以,当恶意软件进入exfiltrate数据被盗CTD见此上传,通过NetFlow和会提醒。AMP能够阶段期间来检测恶意软件。AMP查看文件的信誉和行为,因为它们穿过网络或拖放到运行的AMP客户端的客户端。如果文件尚未在此之前看到它上传到放大器客户端自动进行分析,沙盒和判决被传递回AMP。恶意文件可以在网络设备或在AMP客户端被丢弃。FireAMP目前运行在任何NGIPS或NGFW设备。 The final solution for during is NGIPS, this applies snort rules to traffic to find malware or malware like activity. All of the known variants of PoS malware already have snort signatures. NGIPS also includes layer 7 application visibility and control for 100's of apps which will allow it to detect many of the data exfiltration and command & control methods even zero-day malware will use. All of these solutions incorporate multiple types of context into their alarms and data. Username, device type, location, traffic types, apps used, and much more. For CTD, Cisco ISE can feed context data over, like username and security group tag.

这里是CTD可疑数据丢失,报警趋势的屏幕截图。你可以清楚地看到图中的FTP上传:

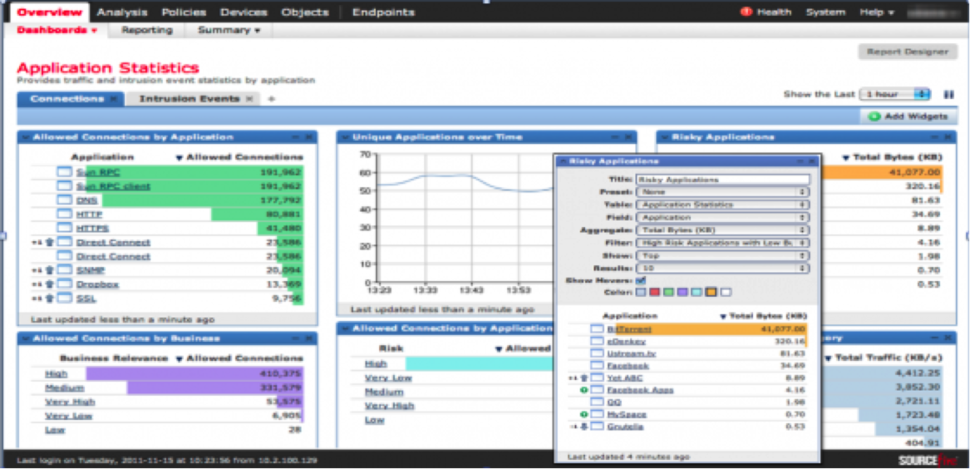

下面是思科FireSight仪表板的屏幕截图。FireSight同时管理NGIPS和AMP,以及ASA火力服务。您可以快速查看您的POS网络上的威胁和风险的应用程序。

后阶段

AMP

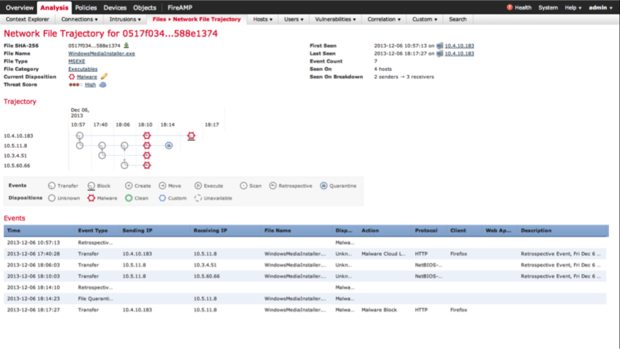

思科高级恶意软件防护(AMP)技术采用回顾性分析回顾及时找到病人0,恶意软件文件的分发和执行的范围,以及它究竟是如何传播主机到主机。

AMP运行在几乎所有的思科安全平台作为一个附加的许可证。它运行在电子邮件,网络安全,ASA火力服务,在Windows,Mac和Android终端和火力电器。总之,AMP做两件事情。首先,它着眼于通过网络和对它们执行基于散列文件信誉查询通过了所有文件。如果该文件回来从思科AMP云未知的,那么你可以将文件发送动态为详细的分析和裁决云沙箱。

通过在整个网络和主机的主要关卡无所不在部署AMP,您将有遍历网络,他们的恶意软件配置,并且这些文件是如何有大约您的网络中移动历史的所有文件的全貌。

在下面的图片可以看到AMP网络文件轨迹视图。这示出了回顾性(回在时间上)视图这块恶意软件的。它会告诉你到底哪里来的,来了它是如何传播的,并在那里它被传播。

CTD

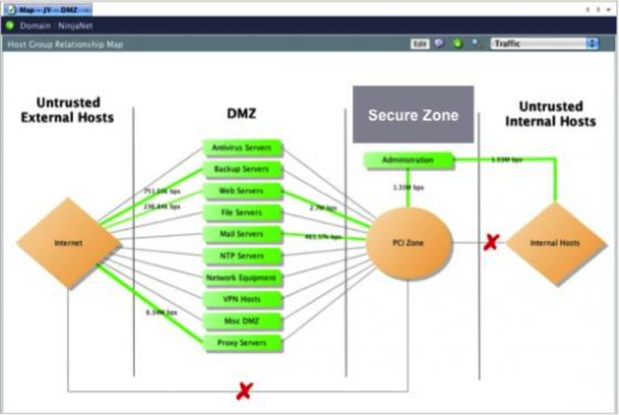

思科网络威胁防御的另一大特点,可以创建安全区的规则,会提醒你,如果流量休息区边界(A区是典型的IP子网范围)。这允许您设置与将禁止数据从PCI区域转移到例如任何其他区域规则PCI区。CTD使用网络作为传感器,具体网络流,以获得实时的交通流的污点图。该解决方案满足所有三个我们的租户。它是非侵入性的,而不是内联,因为它使用NetFlow数据已经可用的思科网络。它可以很容易地安装和区域快速创建。最后它是优秀的,在考虑到他们会从正常的PoS交通流从而易于通过像CTD的工具来检测打破寻找有针对性的或零日攻击。概括地说,CTD就可以告诉你,当流量开始做非正常或者“不可思议”的事情。在此功能中,它告诉你的是,通信流在安装主机锁(即销售点设备一个一直跟刚服务器C,d&E)已经被突破。

这里是CTD的与易于使用的关系映射中的某些区域设置的截图:

前服用,期间和在你的网络销售点设计的安全解决方案后,将大大提高对妥协你的保护。此外,专注于我们在这里所涉及的三种解决方案的部署将确保您在安全第一目标的最大差距。

了解更多

网络威胁防御

ASA火力服务

思科高级恶意软件防护(AMP)解决方案

这里提出的意见和信息,我个人的看法,而不是我的雇主。我在没有办法我的雇主的官方代言人。