上周谷歌宣布修复广泛报道的怯场漏洞。修复可能不是一个恰当的词,因为在2016年4月19日,当谷歌发布2015年Android安全年回顾该公司报告称:“截至撰写本文时,我们尚未观察到,也不知道有任何针对实际用户设备的成功利用Stagefright漏洞的尝试。”

这个漏洞的现状似乎与许多关于怯场漏洞的报道相矛盾,这些报道可以追溯到去年夏天黑帽安全会议上的公告。如果这一切都是真的,那么安卓手机随时都有可能自燃。

为什么怯场会吸引如此多的关注

怯场受到了很多关注,因为它被Android的安全团队归类为“关键”。这是一种典型的堆溢出利用,当mediaserver播放媒体文件(如MP4视频)时,会覆盖动态分配的内存,从而导致远程插入和执行恶意代码。在过去的20年中,许多操作系统和应用程序都出现了堆溢出漏洞。内存破坏漏洞的一般类型被安全和技术社区很好地理解,所以这个话题成为了头条。

去年夏天,对这个关键缺陷的第一印象还不错,因为在2011年,谷歌在Android上添加了地址空间布局随机化(ASLR),这保护了几乎所有自那以后构建的设备。ASLR通过将内存位置随机分配给可执行程序来防止溢出利用。这可以通过隐藏开始执行恶意代码的内存地址来防止溢出后的利用。

在去年的黑帽大会上,Zimperium的Joshua Drake展示了一个测试案例来证明这个漏洞马克品牌发布另一个谷歌的Project Zero博客证实了Drake的工作,并证明ASLR可以被绕过,通过libstagefright解析媒体文件而插入到内存中的代码可以被远程执行。德雷克大概赚了3000美元或更多Android的奖励当发现漏洞时,向独立安全分析师支付奖金的程序。

布兰德说:“我在我的Nexus 5上做了一些扩展测试,结果和预期的差不多。在4096次利用尝试中,我得到了15次成功的回调(把回调看作黑客可以用来做一些有害事情的杠杆)。幸运的是,成功利用的时间最短,大约为30秒,最长的时间超过了一个小时。假设mediaserver进程被限制为每5秒启动一次,每次尝试成功的几率是1/256,这就给我们每分钟成功利用的机会~4%。”

Bug奖励和零日exploit

所有大型软件系统都有缺陷,而其中一些缺陷可能会被不良参与者(行业术语,指有意进行破坏的程序员和分析师)利用。许多公司雇佣安全分析师或提供漏洞奖励,以暴露未报告的漏洞,这些漏洞可能导致被称为零日漏洞的有害利用。奖励是管理安全风险和软件质量的常用方法。

谷歌等软件公司与独立分析师之间的关系往往是相互支持的。有时,出席黑帽等重大安全会议的分析师会过早地披露一个零日利用,以促成公关和出席会谈,从而造成关系紧张。但这通常是例外而不是规则。

防止将来libstagefright的利用

谷歌在其博客文章中描述了它是如何对用于编译libstagefright等Android组件的工具链进行修改的。它为用于构建Android组件的C和c++编译器添加了一个名为UndefinedBehaviorSanitizer功能,该功能可以检测堆溢出条件,并终止执行以防止内存崩溃。

这将如何影响未来的Android版本是很清楚的,比如Android N目前是一个预览版本。但并不是所有的设备都将安装Android n。有未经证实的传言称,本月晚些时候,谷歌将在其开发者大会上宣布一项新的更新策略,可能会扩展其更新能力。

遏制未来libstagefright利用

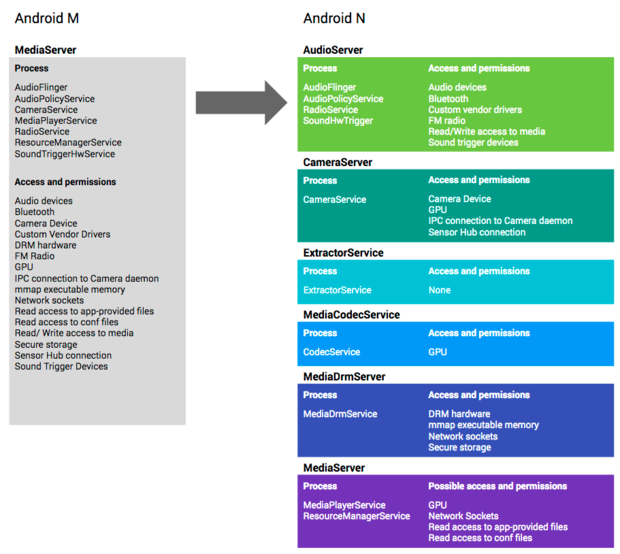

随着Android N出现了一个重新架构的mediaserver,它包括一个更细粒度的方法来授予组件的特权。

用于解析媒体文件(执行解压和呈现音频和视频等功能)的组件已被转移到权限很少或没有权限的非特权沙箱中,这使得继承mediaserver的所有特权比早期版本困难得多。

需要敏感权限的组件(如cameraserver、audio server和drmserver)被转移到单独的沙箱中,只授予每个组件所需的特权。只有摄像头服务器可以访问摄像头,只有音频服务器可以访问蓝牙,只有drmserver可以访问DRM资源。下面的图表描述了这一变化。

谷歌

谷歌

因为不可能消除bug,所以必须管理漏洞的风险。苹果、微软和红帽公司都有谷歌这样的团队,这些团队由独立的安全研究人员组成,负责搜索他们的软件产品,识别漏洞并对其进行优先排序,设计补丁和预防性补救策略。Android得到了很多关注,因为在它的早期历史中,碎片化让它很脆弱,因为源代码是公开的,这使它成为研究人员更有趣的课题。