本专栏可在每周的新闻通讯中获得,称为最佳实践。点击在这里订阅。

这是一个频繁的辩论:“周边是死了”与“周长还没有死”。我想这完全取决于您如何定义“周长”。我认为我们大多数人都会同意传统的网络周边是如此多孔,以至于可能被宣布为绝症,即使没有死亡。坏人轻松地通过长矛网络钓鱼和被盗的凭证等方法滑入室内。

但是,如果我们重新定义周长非常狭窄呢?仅围绕最重要的资产(例如高价值业务应用程序)的保护层?保护是如此紧密,以至于坏人不仅被拒之门外,而且好人也是如此。也就是说,直到好人经过精心授权和身份验证,以有效地锁定坏人的方式。它被称为定义周边的软件,这是高价值资产的下一阶段的安全性。

云安全联盟的工作组正在定义软件定义周边的规格。工作组的主要贡献者之一,以及可行解决方案的最早销售商之一,是vidder。该公司的PrecisionAccess解决方案将外围缩小到一个应用程序,然后仅向精选的授权用户及其特定设备提供安全的连接。

该解决方案有助于防止基于服务器的利用,被盗的凭据和连接劫持的攻击。它结合了许多安全技术的元素,包括PKI,NAC,身份管理,防火墙和VPN,以创建一种通用工具,该工具可提供与应用程序所在的位置,用户是谁以及他正在使用的设备的连接性。此外,它在很大程度上对最终用户是透明的,因此不会破坏他们的工作方式。

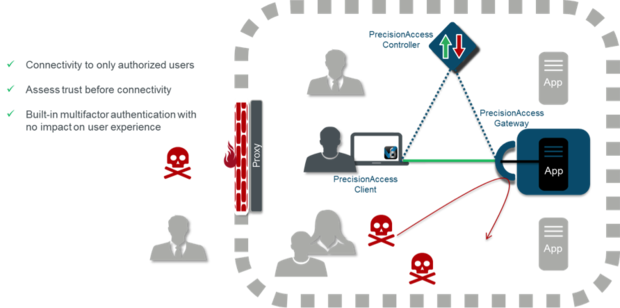

Vidder的PrecisionAccess由三个软件组件组成(见图)。

Vidder PrecisionAccess软件定义的周长解决方案的体系结构

图表的右侧的蓝色弧表示一个私人安全网关,该网关筛选了对受保护应用程序的访问。带有红色和绿色箭头的蓝色正方形是最终用户和应用程序之间连接性的控制器。第三个解决方案组件是一小部分软件,它进入授权用户的设备。安装软件后,有一个初始化过程在每个设备上都放置了独特的加密文物。

安装软件时,设备上会出现图标。为了启动对安全应用程序的访问,最终用户选择图标。感觉有点像启动VPN客户端,但与VPN客户端不同,因为该软件的每个安装都是唯一的,就像DNA一样,每个设备都有独特的加密签名。当用户单击图标时,客户端将连接请求发送给控制器,而不是直接向应用程序发送。客户甚至都不知道如何直接连接到受保护的应用程序,因为该应用程序没有DNS条目,或者它是隐藏的。

客户端通过向控制器呈现其独特的加密签名来应用与控制器的连接性。控制器有一个有限的可信赖和授权的用户列表,以及已注册的设备。控制器查找客户端,要求与其白色列表进行连接。如果该设备不在列表中,则控制器只会丢弃数据包,并且没有建立连接。如果设备在列表中,并且控制器看到其单个数据包授权(SPA),则建立了相互的TLS连接,并且握手允许设备和控制器交换证书。

接下来,用户通常通过SAML进行身份验证,利用企业的身份提供商(IDP)和后端身份管理系统。控制器对客户端进行重定向,告诉它转到特定的IDP,IDP连接到IAM之类的Active Directory,并通过身份验证过程。如果成功的话,它提供了一个SAML主张,即客户向控制器展示。控制器现在知道它正在与适当的授权用户打交道,然后确定授权设备是否与授权用户关联。完成后,控制器可以在用户和所需服务之间进行直接连接。

哎呀!

尽管有所有这些步骤,但用户仍无法穿透应用程序的周围,直到网关被告知预测用户的连接,然后通过唯一的签名确认连接。创建共同的TLS连接,PrecisionAccess在后台检查一些参数,然后可以开始应用程序流程。听起来像是非常详细且复杂的,但仅需几秒钟,用户完全没有意识到用来验证他和他的设备的所有机制。

最终结果是,一个坏人无法通过简单地窃取某人的凭据或设备或通过将一个人放置在连接中间来劫持连接来绕过整个过程。对于软件定义的周长来说,典型的用途是防止通过网络钓鱼未经授权访问应用程序,这是大多数组织的最大安全问题。要访问定义的受外围保护应用程序的软件,坏人不仅需要用户的密码,还需要他的授权设备。

另一个用例是与生态系统中的人员共享应用程序,即雇员,承包商,顾问,供应链合作伙伴等。而不是为局外人访问更广泛的网络,而是可以限制对特定应用程序的访问。他们将无法对更大的基础设施中的其他任何事物具有可见性。

另一个用例是启用BYOD。公司可以通过工人的个人拥有设备提供对某些应用程序的访问权,没有其他应用。这样,公司就不必管理整个设备。它只是在工人的设备上安装了一小部分软件,其余的全部都在软件中完成。

Vidder通过云以及本地提供整个解决方案作为单个租户服务。Vidder部署控制器和应用程序网关,帮助公司部署基于设备的软件,并协助将应用程序接口设置为网关以及身份管理系统和/或单个登录系统的接口。Vidder管理解决方案,以最大程度地减少支持资源的需求。

当今的网络太多了,无法成为安全的周边。通过减少需要保护到单个应用程序的表面,可以通过软件定义的外围技术应用非常紧密的控制。