配置的离线检查(1.3+)

在我20多年的职业生涯中,我大部分时间都在研究路由器、交换机、防火墙、IDS/IPS、电子邮件和web安全设备等等。所有这些设备的共同属性之一就是能够导出配置并将其发送给其他人来审查或TAC工程师来分析等等。

ISE是第一次也是唯一一次,我们似乎必须访问GUI来查看它是如何配置的,而且离线/带外没有办法做到这一点。

ISE 1.3增加了将配置导出为人类可读的XML的能力。在你问之前:没有,ISE 2.1没有导入功能。图22显示了导出的策略。

亚伦·t·Woland

亚伦·t·Woland

图22 -导出配置

哪些证书与哪些门户一起使用(1.4+)

ISE环境中托管了许多门户网站。用于WebAuth或赞助、证书供应、BYOD等的门户。ISE 1.4之前缺少的是从单一位置查看哪些门户使用给定证书的能力。您以前必须每次进入一个门户,以查看使用的是哪个证书。它使故障排除有点麻烦,但也使ISE证书的操作化变得复杂。

在ISE 1.4,的能力很容易地看到哪些门户相关联的证书,如图23所示。

亚伦·t·Woland

亚伦·t·Woland

图23 -哪些门户使用证书

外部连接测试按钮(1.4+)

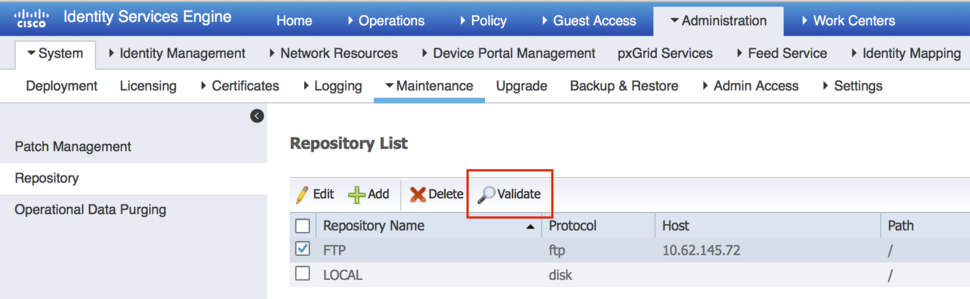

ISE使用存储库来存储很多东西。它们被添加到GUI的配置中,但是在GUI中没有任何机制来查看配置是否工作。有时管理员会启动ISE备份,将其指向配置好的存储备份的存储库。这些文件将被收集、tar和gzip压缩,然后ISE将尝试将该tarball放到存储库中并进行bam-failure处理。我们中的许多人养成了在GUI中创建存储库的习惯,然后在单独的CLI窗口中,我们会发出“show repository”命令。所以在ISE 1.4中,一个测试存储库按钮被添加到GUI中,如图24所示。

亚伦·t·Woland

亚伦·t·Woland

图24 -验证存储库

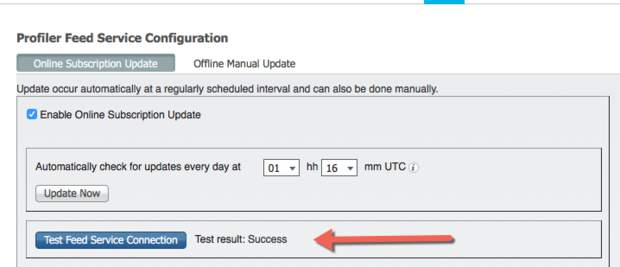

除了外部仓库,ISE还连接到外部服务,如饲料概要分析服务。ISE 1.3还增加了一个测试按钮,以确保它是可到达的和它是否正常工作,如图25的外部进料的服务。

亚伦·t·Woland

亚伦·t·Woland

图25 -验证Feed

dACL验证器(1.2 +)

可下载的ACL(的DACL)在ISE集中配置,然后通过RADIUS控制平面下载到的Cisco IOS网络设备。ISE 1.2添加DACL语法校验器,如图26所示。

亚伦·t·Woland

亚伦·t·Woland

图26 - dACL语法检查

公开来自CLI(1.2+)的所有日志

所有的日志,包括那些来自Tail和其他公司的日志,已经在CLI中公开,不需要根补丁,以及跟踪文件的能力等等。显示日志应用程序和显示日志系统是用于显示文件的命令,如图27所示。

亚伦·t·Woland

亚伦·t·Woland

图27 -显示日志记录

下面是一个使用tail查看profiler.log文件的示例。

支持隧道概览(2.0+)

安全应用程序将试图阻止对操作系统的根访问。任何脱离有限的shell而进入底层操作系统的情况都是供应商总是试图避免的。

早在2007年,思科收购的IronPort其世界一流的内容安全和集中的在线声誉的能力。作为一名前IronPort的客户,我可以告诉你,我最喜欢的IronPort的属性之一是该公司如何管理其设备。为了提供IronPort的(现在思科)TAC访问设备远程,他们有这个邪恶的凉爽隧道技术。

思科从收购Ironport中学到了很多,包括Ironport的隧道技术(即所谓的“支持隧道”)有多么强大。他们把这项技术带进了nasa - cx NGFW,现在又带进了ISE 2.0版本。不再有根补丁!

下面是它如何工作的:

- ISE管理员必须启用隧道并设置隧道密钥(密码短语)。

- 该管理员ISE将需要更新与设定密码的情况下,TAC /工程师或全部是徒劳的。

- ISE节点将通过SSH连接到思科数据中心的bastion主机并等待。2020欧洲杯预赛

- TAC工程师将通过SSH进入思科内部隧道服务器(不能从思科外部访问隧道服务器)。

- TAC工程师必须告诉隧道服务器是哪个客户以及他们的临时密码是什么。

- 隧道服务器现在将连接两个SSH会话,在ISE设备上的TAC工程师和根OS之间形成一个SSH隧道。

在客户设备上不再需要安装“根补丁”。最重要的是,从ISE 2.0开始,所有安装的软件现在都必须使用思科密钥进行签名。因此,对于那些ISE节点不允许访问Cisco.com的特殊客户,有一个很少使用的短暂签名应用程序用于根补丁。图28说明了支撑隧道流。

亚伦·t·Woland

亚伦·t·Woland

图28 -支撑隧道流量

升级工具(ISE 2.0+)

一个常见的抱怨是升级过程。每一次发布都会变得更好。ISE 2.0向更好的升级迈进了一大步。

新的升级过程自动化了过去的许多手动过程,包括下载和验证升级文件、设置升级顺序等等。图29显示了在2.0中添加的升级UI。

亚伦·t·Woland

亚伦·t·Woland

图29 -升级UI

证书详细信息视图,包括全链(2.0+)

亚伦·t·Woland

亚伦·t·Woland

图30 -证书详细信息

如果出现错误,详细视图将为您显示。图31显示了信任链不完整的证书,这意味着ISE没有在受信任证书列表中安装链中的根和所有中间体。

亚伦·t·Woland

亚伦·t·Woland

图31 - 链不完全

亚伦·t·Woland

亚伦·t·Woland

图32 -即将到期

将日志级别设置为默认值(2.0+)

TAC工程师有时可能会要求您修改组件日志记录级别。你常常记不住最初的水平是多少。在不主动进行故障排除时,您肯定不希望让组件在调试或跟踪级别运行,对吗?图33显示将整个节点重新设置为默认值。图34显示了重置单个组件。

亚伦·t·Woland

亚伦·t·Woland

图33 -重置整个节点的日志

亚伦·t·Woland

亚伦·t·Woland

图34 -重置日志组件级别

ISE版本2.1的新功能:

支持捆绑加密与思科PKI

思科TAC拥有自动化工具,可以帮助快速拆分支持包,分析它们,找出导致其他TAC解决案例的原因,等等。相信我,这真的是惊人的。在TAC案例中最常见的延迟之一就是客户忘记了他们用来加密支持包的密码,或者他们忘记了告诉TAC工程师它是什么。

从ISE 2.1开始,你可以选择使用Cisco PKI加密捆绑包,这样只有Cisco才能解密它。这将允许自动化工具自动解密包并立即开始分析,加快解决问题的时间。图35说明了这个过程,而图36说明了使用PKI或口令的设置。

亚伦·t·Woland

亚伦·t·Woland

图35 -支持PKI捆绑加密

亚伦·t·Woland

亚伦·t·Woland

图36 -支持捆绑加密设置

安全引导和完整性检查

甚至在像“Synful Knock”这样的公共攻击载体出现之前,思科就已经在努力确保所有产品都能利用安全引导技术。伊势也不例外。从ISE 2.0开始,没有未签名的代码可以使用。新的SNS35xx系列设备将只使用特定的签名代码引导。ISE 2.0.1和2.1都使用可接受的密钥签名,因此可以在这些设备上启动。

每个进程/线程可见性

ISE 2.1支持对Java虚拟机的可见性,以公开单个组件使用了多少处理器,如图37所示。

亚伦·t·Woland

亚伦·t·Woland

图37 - 每进程可见

好了,这篇博客就这样了。唷!感谢Eugene Korneychuk和Jesse Dubois的帮助。此外,如果没有感谢整个ISE服务能力团队,这篇文章就不完整。