在电影中中国东北人候选人在美国,两名士兵被绑架并被洗脑卧铺特工.后来,当被操控者激活时,士兵们不知不觉地变成了刺客。

听起来很熟悉吗?应该是的。

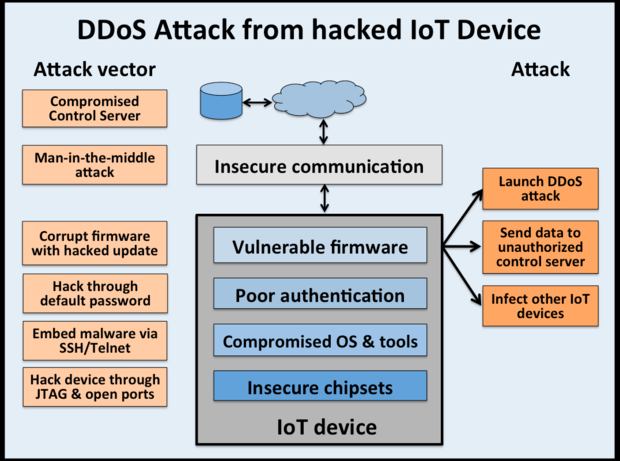

黑客使用类似的模型进行分布式拒绝服务(DDoS)攻击,利用物联网设备。这个过程有四个阶段。

- 捕获:识别并接管物联网设备的控制

- 颠覆:重新编程设备以进行恶意行为

- 激活:指示被黑客攻击的设备发起攻击

- 攻击:发起DDoS攻击

为什么这样的攻击在增加?如何加强物联网设备的安全性?有哪些DDoS保护可用?有哪些咨询资源?我们来看看。

为什么DDoS攻击越来越多?

DDoS攻击不对称战争.发动这种攻击的成本与造成的损失不成比例。

数以百万计的易受攻击的物联网设备使它更容易黑客聚集DDoS攻击所需的火力.物联网设备制造商热衷于降低成本,往往忽视安全规定。这种忽视造成了广泛的危害,阻碍了物联网的长期发展。一旦安装了脆弱的物联网设备,就很难用更好的安全措施来更新它。

DDoS攻击是有利可图的。研究者Incapsula发现DDoS攻击每小时给公司造成的损失超过4万美元!克里布安全报道称,两名黑客最近通过发动DDoS攻击赚取了60万美元。雇佣的黑客称为橄榄球员服务启动DDoS服务的公司确实存在。犯罪利润推动了DDoS攻击的增长。

僵尸网络和DDoS

分布式拒绝服务攻击会将大量的网络流量导向web服务器。服务器超载,无法接受任何新的连接。这将阻止合法用户访问网站。

物联网设备是黑客的软目标。它们被转换成僵尸网络来生成大量攻击目标的网络流量。想象一下,一大群卧铺特工正等着被激活。

5 gbps DDoS攻击除非具有DDoS保护,否则会使大多数站点变得无用。

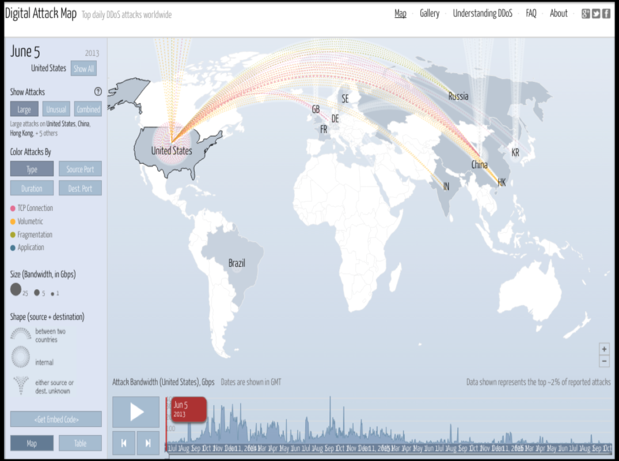

digitalattackmap.com

digitalattackmap.com

Arbor Networks和Google Ideas提供的数字攻击地图(Digital Attack Map)实时显示正在进行的DDoS攻击

脆弱的物联网设备

物联网设备是黑客感染DDoS恶意软件的诱人目标。易受攻击的设备具有以下特点:

- 一个容易被破坏的嵌入式操作系统和固件

- 弱认证机制或硬编码密码还没有重置

- 不安全的SSH和Telnet支持,用于安装恶意软件

- 设备与其控制服务之间的未加密流量

- 通过一个开放的JTAG接口对设备中的芯片组进行物理访问

据报道,连接的闭路电视摄像机可能是软目标IPVM该公司是一家研究IP摄像头的公司。一些相机的固件是均匀的妥协的在制造过程中,将流量重定向到黑客的站点。

skilledanalysts.com

skilledanalysts.com

安全风险及保障措施

以下是保护物联网设备并防止它们被用于发起DDoS攻击的一些潜在风险和建议。

1.芯片级安全

JTAG:测试和调试芯片的标准接口。它被用来测试印刷电路板(pcb)和芯片互连。黑客使用JTAG和调试软件来了解芯片如何对不同的命令做出反应。

确保物联网设备的JTAG接口已加密,以拒绝黑客访问。

2.脆弱的操作系统和工具

嵌入式操作系统被简化,能够在系统资源有限的物联网设备上运行。在物联网设备中,经常会在不知情的情况下使用受损的开源操作系统和软件工具。需要小心使用的三个程序包括:

- busybox(软件名):单个二进制数超过200工具在Linux和Android上运行

- 微型HTTPd:一个简单的web服务器,占用空间很小

- 通用即插即用:一组网络协议,用于在网络上发现彼此的存在。它还被黑客用来识别物联网设备上可能受到攻击的开放端口。

使用强化操作系统和开发工具,如Windriver螺旋或VMware Liota用于您的物联网设备。它们还促进了安全更新的应用。

3.强身份验证和密码

制造商经常硬编码密码简化物联网设备安装。用户忘记更改他们的默认密码然而,这使得这些设备更容易成为黑客的攻击目标。

典型物联网设备配置说明:

“如果您是第一次从计算机连接到设备,您可能会看到以下安全警报。单击“是”继续。

如果连接成功,您将在屏幕上看到登录为:提示您登录。输入Administrator并按Enter。然后输入默认密码p@ssw0rd输入密码,然后按enter键。“

实施更强有力的认证规定。确保更改默认密码,或要求用户创建强、唯一的默认密码。

公钥认证更难破解。英特尔增强私隐ID (埃皮德)提供私钥基础设施,简化物联网设备的安全接入。

4.远程管理(SSH和Telnet)

Secure Shell(SSH)是一种用于远程管理和配置物联网设备的软件实用程序。它与Telnet一起使用,Telnet是一种应用程序层网络文件传输应用程序的协议。黑客使用SSH和应用程序,如油灰在物联网设备上安装恶意软件。这将物联网设备转换为僵尸网络,准备发动DDoS攻击。

三项保障措施:

- 确保使用这些工具在您的物联网设备上加固SSH提示.

- 使用以下工具检查引入的探针:拔掉插头祈祷来自吉布森研究公司。

- 将物联网设备连接到路由器,路由器可以在进入设备之前检查传入的SSH命令。AVG创新实验室钟声提供这样的保护性交通检查。

5.远程安全更新

物联网设备一旦部署,应用安全更新是一项挑战。这是由于:

- 复杂的面向不熟练用户的程序

- 缺少设备的用户界面

- 验证更新本身的源的挑战

确保物联网设备已经过加固,并具有仅从安全控制服务器接收更新的规定。的螺旋设备云是一个不错的选择。

6.损害控制服务器

确保设备与适当的控制服务器通信。这可以通过锁定控制服务器的IP地址并限制IP地址的更改方式来实现。

确保物联网固件更新已加密,并通过认证控制服务器的身份验证。服务提供者,例如Akamai,三级研究实验室和卵黄保护网站和物联网控制服务器免受DDoS攻击。

7.防御DDoS攻击

确保您自己的服务器以及物联网控制服务器免受此类攻击。您可以使用四种服务:

- Arbor Networks:高级威胁解决方案,提供网络范围的态势感知、流量可视性和安全情报。通过实时观察、可视化和取证,实现更好的威胁检测和事件响应。

- 嵌合:DDoS防护服务

- 安全: DDoS和网站保护软件

- 三丽鸥:监控和保护物联网设备的安全平台

8.物联网安全资源

随时了解DDoS威胁和物联网安全漏洞。以下是一些资源:

- 克雷布斯论安全: Brian Krebs关于安全问题的杰出博客

- 闪点: BRI (Business Risk Intelligence)服务,降低安全风险

- 安全分类帐:一个关于网络安全的独立安全新闻网站

- 数字攻击地图: Arbor Networks和谷歌Ideas提供的一项服务,实时显示DDoS攻击正在进行(见上图)

- 肖丹:查找标头中带有D-Link的设备并发布其位置

- Quadium:物联网设备搜索引擎,以识别关系和潜在漏洞

DDoS攻击

这位满洲人的候选人是一个警示故事,提醒人们需要警惕物联网解决方案提供商。确保您的物联网设备未被“捕获”并伤害您或他人。